Burger King usava senha “admin” para proteger sistemas de lojas

Publicado em 12 de setembro de 2025 às 12:14

2 min de leituraBurger King é uma marca da Restaurant Brands International (imagem: Obandoeño12345/Wikimedia Commons)

• O Burger King usava a senha “admin” em sistemas de tablets e pedidos, expondo áudios de drive-thru e dados de funcionários.

• Hackers éticos BobDaHacker e BobTheShoplifter descobriram falhas nos sistemas da Restaurant Brands International, incluindo cadastros sem verificação.

• A RBI corrigiu os problemas após alerta dos hackers, mas não respondeu diretamente; BobDaHacker removeu post após notificação de direitos autorais.

A dona das cadeias de fast food Burger King e Popeyes usava a senha “admin” em sistemas de controle dos tablets do drive thru e em um sistema de pedidos de máquinas para os restaurantes — e essas não eram as únicas falhas de segurança da empresa.

Os problemas foram descobertos e revelados por BobDaHacker e BobTheShoplifter. Eles se definem como “hackers éticos”, nome dado aos especialistas em cibersegurança que tentam invadir sistemas para descobrir vulnerabilidades e alertar responsáveis.

A descoberta coloca o Burger King no mesmo combo da concorrência: em julho de 2025, pesquisadores descobriram que o chatbot de contratação do McDonald’s usava a senha “123456”; com isso, era possível acessar cadastros de candidatos a vagas de emprego.

Como os hackers descobriram a senha “admin”?

Os problemas estavam nos sistemas da Restaurant Brands International (RBI) para três de suas marcas: Burger King, Popeyes e Tim Hortons. No Brasil, Burger King e Popeyes são operadas por outra empresa, a Zamp.

Segundo os hackers, encontrar a senha foi fácil: ela estava no código de um site de pedidos de equipamentos, e a verificação era feita no navegador do usuário.

Hacker brinca que código usado no site do Burger King é multo rudimentar (imagem: reprodução/BobDaHacker)

Pior ainda é que talvez nem fosse preciso encontrá-la para conseguir acessar a página, já que era simplesmente “admin”, muito fácil de adivinhar. Outro sistema, de tablets de drive thru, usava a mesma senha.

Essa não era a única vulnerabilidade. Em outro sistema, o cadastro estava aberto, e havia outra forma de criar contas ainda mais fácil, sem confirmação de email e com envio de senha em texto simples. Também era possível gerar tokens e conseguir acesso de administrador a sistemas de lojas.

Quais informações estavam nesses sistemas?

Fonte: Tecnoblog

Leia também

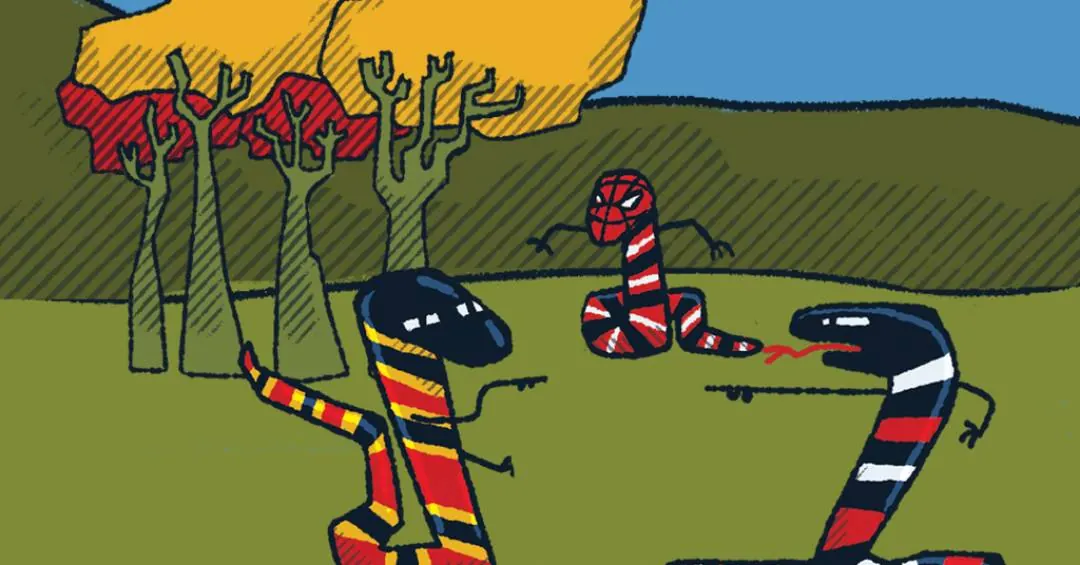

- Existe algum truque para diferenciar cobra-coral verdadeira e falsa?

Não – pelo menos para leigos. Na internet você encontra supostas técnicas que ensiman como distingui-las por meio das cores, dos padrões de manchas ou de outras características, mas isso não passa de balela.

💬 0 - Cogumelos evoluíram para produzir molécula psicodélica. Duas vezes.

Visuais alterados, sensibilidade aumentada, descarga de serotonina e um mergulho para dentro da mente. Esses são alguns dos efeitos sentidos por quem ingere cogumelos psicodélicos, mais conhecidos como “mágicos”. Eles produzem uma substância chamada psilocibina, que se liga aos receptores 5-HT2 do cérebro humano e des…

💬 0 - Regras da Anatel para “grandes chamadores” começam em novembro

Regras da Anatel para “grandes chamadores” começam em novembroResumo

💬 0