Hackers transformam Telegram em ferramenta para roubo de dados com apps falsos

Publicado em 29 de dezembro de 2025 às 15:30

3 min de leituraO Telegram está sendo transformado em uma ferramenta para disseminação de malware sofisticado em dispositivos Android. Hackers estão criando versões falsas de aplicativos populares para distribuir um tipo de malware que rouba informações sensíveis dos usuários, conforme revela uma investigação recente do Group-IB.

Ao invés de criar apps completamente novos, os criminosos apostam na estratégia de clonar aplicativos legítimos, aproveitando-se da confiança que os usuários têm em marcas conhecidas. A tática permite a instalação de um dropper malicioso que, por sua vez, implementa um payload capaz de operar mesmo sem conexão ativa com a internet.

O golpe é viabilizado pelo Telegram, que serve como centro de comando para as operações criminosas. Após infectar um dispositivo, o malware conhecido como Wonderland consegue sequestrar as mensagens SMS da vítima, permitindo que os atacantes executem comandos maliciosos em tempo real. Até o momento, a campanha foi detectada principalmente no Uzbequistão, mas especialistas alertam para o potencial de expansão global.

Como funciona o ataque via Telegram

O Wonderland foi identificado pela primeira vez em novembro de 2023 e utiliza múltiplos vetores para chegar às vítimas. Além do Telegram, os criminosos também se valem de campanhas publicitárias no Facebook, perfis falsos em aplicativos de namoro e outras plataformas de mensagens.

Uma das técnicas mais comuns envolve o roubo de contas de Telegram, que são posteriormente comercializadas em fóruns clandestinos da dark web. Com acesso a essas contas, os hackers conseguem distribuir o software malicioso diretamente para os contatos da vítima, ampliando exponencialmente o alcance da infecção.

Capturas de tela exibem o app falso “SUD CHAQIRUV” e as permissões críticas requisitadas para instalar apps de fontes desconhecidas. Uma vez instalado, o malware passa a interceptar códigos de autenticação temporários recebidos por SMS, permitindo que os criminosos acessem contas em serviços que utilizam verificação em duas etapas. O objetivo principal é obter informações bancárias e outras credenciais sensíveis.

Além do roubo de SMS, o Wonderland também é capaz de extrair números de telefone, contatos salvos no dispositivo, ocultar notificações de segurança e até mesmo enviar mensagens SMS automaticamente para propagar a infecção para outros potenciais alvos.

Engenharia social e permissões críticas

Para que o ataque seja bem-sucedido, os criminosos precisam convencer os usuários a concederem permissões avançadas aos aplicativos maliciosos. Como esses apps falsos não estão disponíveis na Play Store, é necessário que a vítima autorize a instalação de fontes desconhecidas em seu dispositivo Android.

Quando o usuário concede essas permissões, geralmente sem compreender as reais implicações, os atacantes conseguem sequestrar completamente o número do celular, iniciando o que os pesquisadores chamam de “cadeia de infecção cíclica”.

Os desenvolvedores do malware implementaram técnicas sofisticadas para evitar a detecção. O dropper é programado para simular um comportamento legítimo inicialmente, antes de ativar suas funções maliciosas. Essa estratégia permite que o malware permaneça indetectável por longos períodos, burlando os sistemas de segurança do dispositivo.

Especialistas recomendam que usuários de Telegram e outros aplicativos de mensagens mantenham um alto nível de cautela ao receber links, mesmo que enviados por contatos conhecidos. A verificação da origem dos aplicativos e a recusa em conceder permissões desnecessárias são práticas essenciais para evitar esse tipo de golpe.

Você também pode gostar dos artigos abaixo:

Qual o app de mensagens mais seguro: WhatsApp, Telegram ou Signal? Veja o veredito

Fonte: Hardware.com.br

Leia também

- OpenAI abre vaga para líder em previsão de riscos catastróficos da IA

A OpenAI está à procura de um profissional para ocupar o cargo de Head of Preparedness, posição que terá como principal responsabilidade prever e mitigar possíveis riscos catastróficos relacionados ao avanço da inteligência artificial. O anúncio foi feito pelo CEO Sam Altman através de uma publicação em sua conta no X…

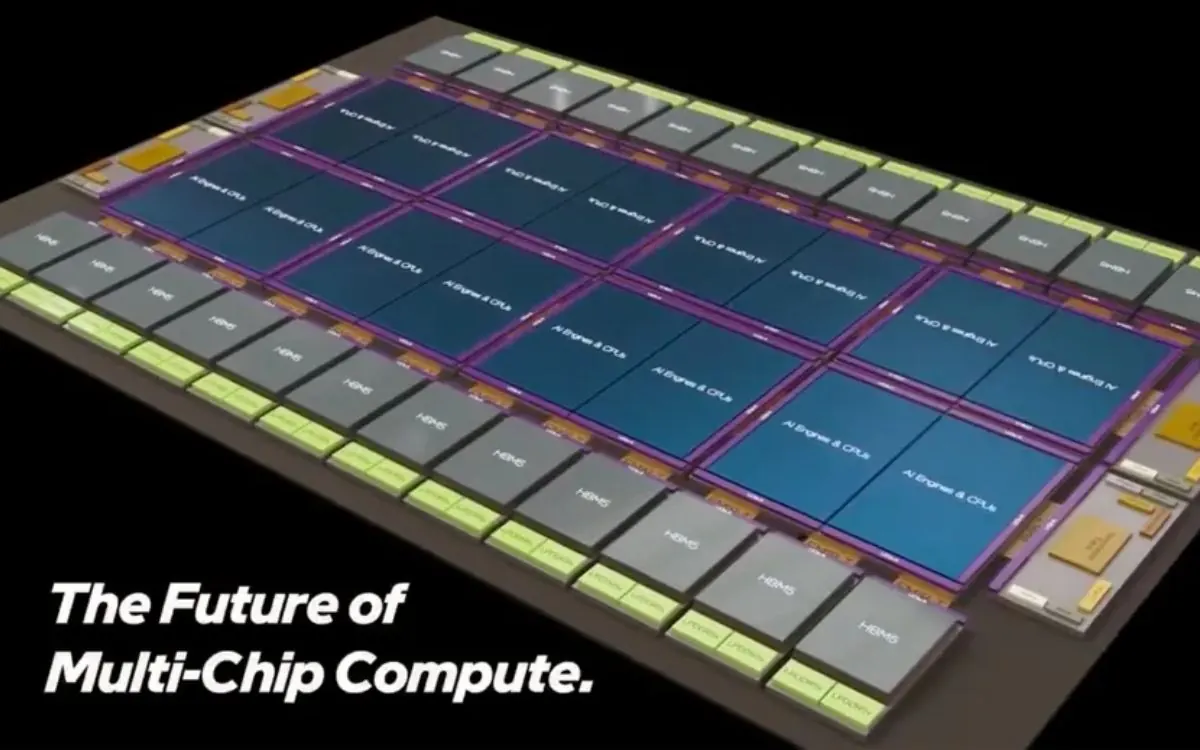

💬 0 - Intel mostra conceito para multi-chiplet 12 vezes maior que chips IA da atualidade

A Intel foi às redes sociais mostrar como pretende ultrapassar a concorrência na fabricação de chips avançados nos próximos anos. Unindo tecnologias 2,5D e 3D de fabricação e envelopamento, a empresa quer criar um multi-chiplet que chega a ser 12 vezes maior do que os principais chips para processamento de IA na atual…

💬 0 - Fábrica chinesa usa robôs humanoides para testar baterias 24 horas por dia e triplica produção

A CATL, maior fabricante de baterias para carros elétricos do mundo, começou a usar robôs humanoides nas linhas de montagem de suas fábricas na China. A decisão marca uma virada na automação industrial: em vez de máquinas especializadas e fixas, a gigante chinesa preferiu robôs com formato humano, capazes de se adapta…

💬 0